Este foi um dos desafios mais simples do evento, porém, conseguimos resolve-lo somente no 2° dia do Bhack. Quer saber porquê?

A descrição dizia “Análise o pcap e ache a primeira flag”.

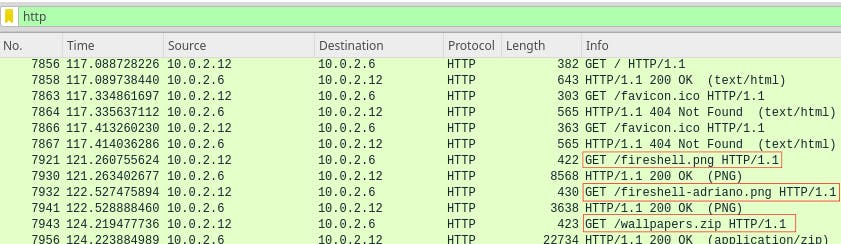

Baixei o arquivo PCAP disponibilizado e abri com o Wireshark. Fiz uma análise rápida do conteúdo e pude ver tráfego utilizando os protocolos TCP, DNS, HTTP e TLS. Busquei por conteúdos no pacote utilizando o filtro “tcp contains” e olhei os pedidos DNS um a um em busca de alguma anormalidade e não encontrei nada. Neste momento, comecei a filtrar os pacotes HTTP.

Um dilema. Logo vi que houve o acesso a um website e que foi realizado o download de 3 arquivos, sendo duas imagens e um zip. Corri para exportar os bytes dos pacotes e começar a analisar as imagens e o arquivo zip, e foi ai que quebrei a cara. Estes arquivos deveriam ser utilizados para outro desafio forense, que valia mais pontos e, consequentemente, possuía um nível de dificuldade maior.

Pensei: se o tráfego pelo protocolo HTTP é destinado a outro desafio, vou procurar mais no arquivo PCAP para encontrar a flag. Voltei para o Wireshark e novamente não encontrei nada . Reli o nome do desafio e a descrição, imaginei que a flag poderia ser o ip ou o Mac Address de origem do client que fez os pedidos http para o server, testei estes dados como flag, mas, continuava sem sucesso.

O fim do dilema…

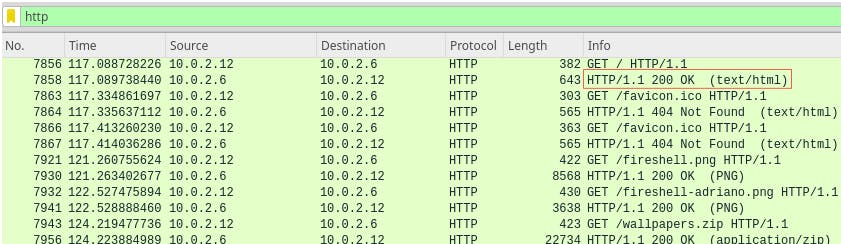

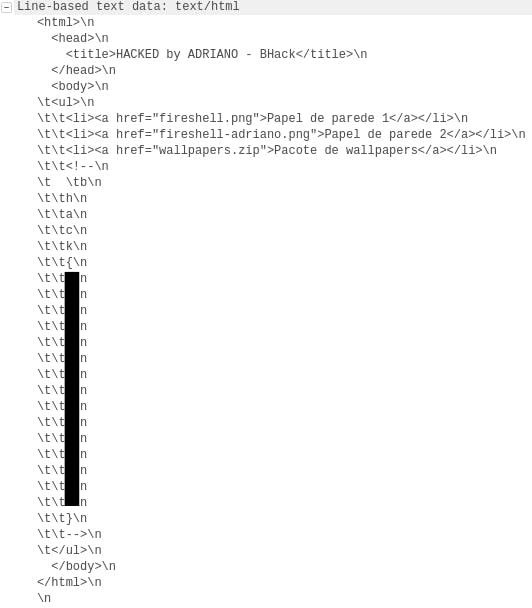

Por conta da falta de experiência em CTFs e a pressão de querer pontuar a maior quantidade de challs possíveis, não prestei atenção no que estava obvio:

Uma primeira simples resposta… A flag estava em formato vertical dentro do response do primeiro pedido GET:

E assim foi resolvido este desafio que valeu 150 pontos para o Scoreboard do time.